Podnoszenie uprawnień w Windowsie za pomocą Local Exploit Suggestera w Metasploicie

Załóżmy, że udało Ci się stworzyć sesję Meterpretera z podatną maszyną. Jednak okazało się, że użytkownik na którego jesteś zalogowany nie ma uprawnień administratora. W jaki sposób podnieść uprawnienia? Możemy skorzystać z Exploit Suggestera.

Najpierw przełącz się do konsoli Metasploita wydając polecenie background. Następnie wyszukaj Exploit Suggestera: search suggester:

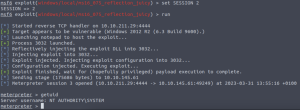

Wskaż Metasploitowi, że chcesz użyć Exploit Suggestera: use 0. Exploit Suggester jako parametr przyjmuje sesję Meterpretera. Należy podać ID sesji Meterpretera. Wypisz wszystkie dostępne sesje komendą sessions. Następnie ustaw ID sesji Meterpretera w Exploit Suggesterze. W moim przypadku było to 2: set session 2:

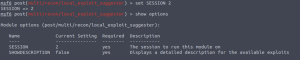

To wszystko. Teraz wystarczy uruchomić wyszukiwanie podatności za pomocą polecenia run. Exploit Suggester wypisze podatności, które zostały sprawdzone. Dodatkowo zaznaczy na zielono te które mogą zadziałać:

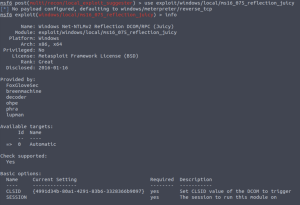

Żeby zastosować podatność z listy należy wykorzystać polecenie use i nazwę exploita. Następnie tak jak poprzednio ustawiamy ID sesji Meterpretera. Nie ma 100% pewności, że exploit zadziała. Dlatego trzeba poeksperymentować. Aby uzyskać więcej informacji można użyć polecenia info zaraz po przełączeniu się na konkretny exploit:

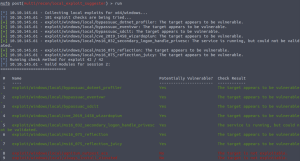

Próbę podnoszenia uprawnień uruchamiamy poleceniem run. Udana próba podnoszenia uprawnień powinna zakończyć się stworzeniem nowej sesji Meterpretera z uprawnieniami administratora: